Information Technology Karteikarten am Datasikkerhet, erstellt von Aki Aki Aki am 23/11/2022.

Angeheftet an

38

0

0

Keine Merkmale angegeben

|

|

Erstellt von Aki Aki Aki

vor etwa 2 Jahre

|

|

Schließen

|

|

Erstellt von Aki Aki Aki

vor etwa 2 Jahre

|

|

Security

Safety

Certainty

Definisjon av informasjonssikkerhet

Kilder til krav innenfor informasjonsikkerhet

De tre typene av sikkerhetstiltak

De tre (andre) typene av sikkerhetstiltak

Tre typene av datatilstander

Typer autentisering

IAM

Identity and access management

"Virtuelt minne"

Buffer overflow

Hvordan unngå buffer overflow

NX (No execute)

Stack canaries

ASLR (Address space layout randomization)

OS-privilegienivåer

Virtuell maskin

Native virtualisering

Vert-virtualisering

Sikkerhetsmål for virtualisering

UEFI

TPM (Trusted Platform Module)

Målt oppstart (measure boot)

Sikker oppstart vs målt oppstart

Sidekanal

Skjult kanal

Intel ME (Management Engine)

Angrepsvektor

Drive-by-angrep

Den vanligste formen for datakriminalitet er...

Dataorm

Leveransekjedeangrep

Skadelige eksterne enheter

Drop-angrep

Virus

Trojanere

Løsepengevirus

Spionvare og reklamevare

Rootkit

Bott-programvare

Bakdør

Exploit

Skadelige JavaScripts

Skadelige Office-makroer

Fil-løs skadevare

Typer Phishing-angrep

Falske nettsider

Direkte nettverksangrep

Logisk bombe

Innebygget informasjonssikkerhet

Innebygget personvern

Dynamisk testing

Penetrasjonstesting

Hvitbokstesting/Svartbokstesting

Fuzz-testing

Sikkerhets-champion

Angrepshistorier

STRIDE

Spoofing

Tampering

Repudiation

Information disclosure

Denial of service

Elevation of privilege

OWASP top 10

OWASP ASVS

SQL-injeksjon

DevSecOps

Kryptografiske funksjoner

AES

Blokkchiffer

Strømchiffer

Nøkkelstørrelse

Algoritmestyrke

ECB

CTR

MAC

Asymmetrisk kryptering

CA

WYSIWYS

Diffie-Hellmann-nøkkelutveksling

Vigenère-chiffer

Kerckhoffs-prinsippet

OTP

Hvordan finne nøkkelstørrelse?

Kryptonøkler er klassifisert i henhold til:

Kryptoperiode

Kryptoperioder

Hvordan beskytte nøkler

Nøkkeldestruering

PKI: Infrastruktur for sikker distribusjon av offentlige nøkler

Hvordan generere et offentlig nøkkelsertifikat

Hvorfor rot-CA selvsignerer

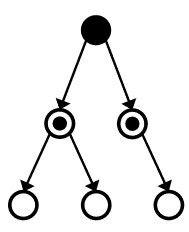

Strikt hierarki

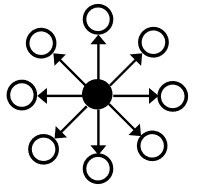

Bruker-sentrisk PKI

Internett PKI

OSCP og "must-staple"-protokollen

Kommunikasjonssikkerhet

og

Datasikkerhet

TLS

"TLS everywhere"

HSTS

TLS-stripping

IPSec

IPSec tunnel modus

VPN

IPSec-VPN

Sky-VPN

TOR

Steganografi

Stegvare

Perimetersikkerhet

ZTA

Brannmurer

Tilstandsløst pakkefilter

Tilstandsbasert pakkefilter

Applikasjonsbrannmur

IDS

Signaturbasert deteksjon

Anomalibasert deteksjon

Nettverksarkitektur for sikkerhet

Honeypot

Tjærangrep (tarpit)

TLS-inspeksjon

Typer av autentikatorer

Active Directory (AD)

Passord cracking av stjålede passord-databaser

OTP-enheter

FIDO-enheter

Adgangs- og ID-kort

Sekundære kanaler for ID-enheter

Krav til biometriskemodaliteter

Biometri: Praktiske faktorer

Biometri: Operasjonsmoduser

autentiseringsmodus vs identifiseringsmodus

RAU

eIDAS

LoA

IAM Gartners definisjon

IAM konfigurasjonsfasen

I

Silomodell for identitetshåndtering

Føderert identitetshåndtering

S

OAuth

Kategorisering av identitetsføderering

Kategorier av føderering med eksempler

DAC

MAC (Mandatory Access Control)

RBAC

ABAC

Styringsnivåer

Strategiske aktiviteter for informasjonssikkerhet

Risiko contra IS-risiko

Detaljert risikomodell

Risikonivå

Risiko

ISMS og IS-risikostyring

Risikostyring

Målsettinger for risikostyring

Prosess for risikostyring ISO/IEC 27005

Prosess for risikovurdering

Risikoidentifisering

Trusselmodellering

Kvalitativ risikoberegning

Relativ risikoberegning - multiplikativ

ROI

APT

CKC

CTI

Strategisk CTI

Operasjonell CTI

Teknisk CTI

Trafikklysprotokollen (TLP)

CTI-syklus

Verberge bekannte Karten

Verberge bekannte Karten